Amazon Web Servicesにおける 監視・監査の管理手法③

Amazon Web Servicesにおける 監視・監査の管理手法

※記事は週に1回、追加で公開して参ります。

今すぐ全文をご覧になりたい方は、こちらから。(簡易登録が必要です。)

3.4 企業ITシステムへの適用

3.4.1 通知

企業環境に必要な通知機能は、サービス/サーバーの稼働状況の監視通知と、重要な構成要素の変更検知や、管理者アカウントのログイン検知などの監査通知がある。稼働状況の監視通知は、オンプレミスと同様にZabbixなどの監視ツールを導入し統合的に管理することが一般的だ。この場合でも、クラウド特有の監視項目(Metrics)を監視ツールに取り込むなどの連携が必要となる。

一方、監査通知に関してはクラウドならではの機能であり、クラウドの構成要素の変更/操作のすべてを記録することが可能であるため、監査ログにCloudWatch MetricsでAlarm設定することで、重要な構成要素への変更検知をリアルタイムで通知することが可能となる。オンプレミスではH/WやN/Wなどへの個々の構成変更を自動的に記録することは難しく、変更管理/構成管理手順で管理するにとどまっている。

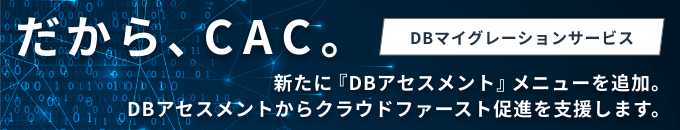

通知の手段は、SNS機能を用いたE-Mailによる通知のほかに、Lambda/API Gatewayを組み合わせることで、電話通報(SaaS)との連携も可能となる。実際に検証した環境を図3-2に記す。

図3-2 監査ログの電話通報検証イメージ

| # | 通知内容 | ログソース | 検知内容 |

|---|---|---|---|

| 1 | セキュリティ設定の変更通知 | CloudTrail | セキュリティグループのルール変更 インスタンス、サービスへのセキュリティグループの設定/解除 |

| 2 | データ持ち出し警戒 | CloudTrail | スナップショットからのEBS作成 スナップショットへのアクセス権の設定 |

| 3 | 不正アクセスの兆候 | VPC Flow Logs | Reject(通信拒否)回数の閾値超過 |

| 4 | 管理者ログインの監視 | CloudTrail | Rootアカウントの認証の監視 |

表3-2 通知の一例

3.4.2 過去データの利用

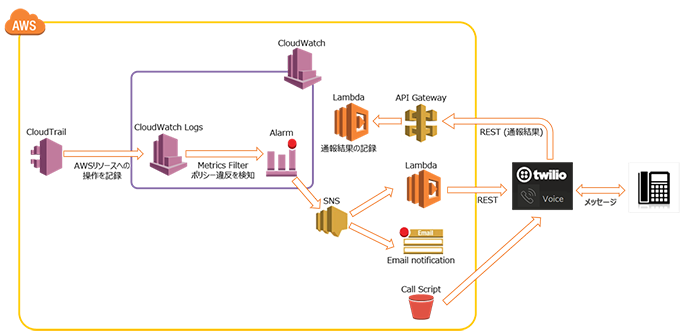

企業環境においては、監査証跡(ログ)は長期間保管して おかなくてはならないことが多い。しかし、経済的な理由や検索/分析のパフォーマンスの理由から、CloudWatch Logsや Elasticsearch Serviceに長期保管することは現実的ではない。標準で提供されている処理パターンではElasticsearch Serviceに長期保管することになるが、今回はCloudWatch Logsから一旦S3(オブジェクトストア)へ保管し、そこから Elasticsearch Serviceへ取り込む処理パターンを検証した(図3-3)。

図3-3 監査ログの長期保管処理検証イメージ

この処理パターンでは、S3上で長期保管を行う。S3には、ライフサイクル機能が備わっており、指定した期間を経過したファイルをより経済的なストレージへ自動的に移動したり削除するとができる。また、分析ツールとして利用しているElasticsearch Serviceに関しても、分析対象期間分のデータを保管しておき、必要に応じてS3からデータを再投入することで、データ増によるパフォーマンス劣化を防ぐことができる。

3.4.3 リージョンを跨いだ監査

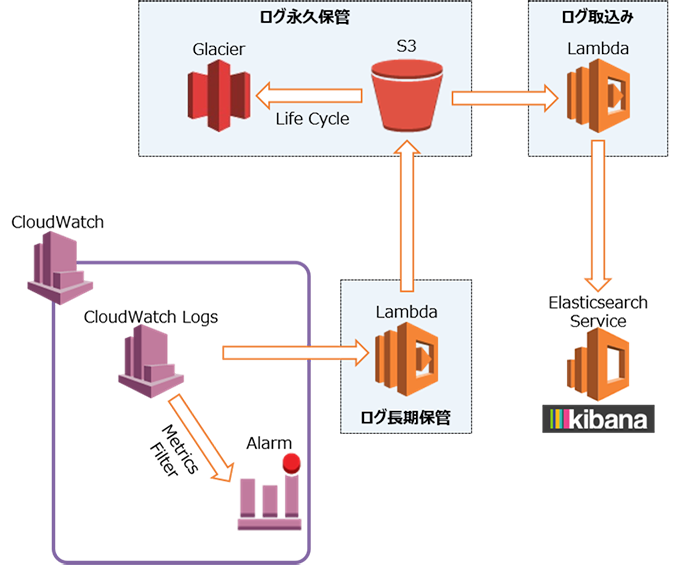

AWSは、世界中にクラウド拠点(リージョン)がありユーザーはどのリージョンでも利用可能である。グローバル企業の情報システムや、DRサイトの構築などの場合は、複数のリージョンを利用したシステム構成となることが一般的だ。

この処理パターンでは、S3上で長期保管を行う。S3には、ライフサイクル機能が備わっており、指定した期間を経過したファイルをより経済的なストレージへ自動的に移動したり削除するとができる。また、分析ツールとして利用しているElasticsearch Serviceに関しても、分析対象期間分のデータを保管しておき、必要に応じてS3からデータを再投入することで、データ増によるパフォーマンス劣化を防ぐことができる。

このようなケースでは、監査ログを一か所に集中し統合的に分析可能な環境が求められる。この場合でも長期保管の処理モデルで検証したS3へのログ保管を応用し、メインリージョンのS3へログを集中し保管することが可能だ(図3-4)

図3-4 リージョンを跨いだ監査ログの処理イメージ

3.4.4 監査データの保全

企業環境においてもう一つ重要な項目が監査ログの保全である。監査ログの長期保管先として利用したS3には、バージョニング(オブジェクトの世代管理)機能があるため、ログの改ざんを行っても変更前のログを参照可能であり、改ざんに対しての耐性は高い。

また、”Delete On MFA”機能を併用することで、S3オブジェクトの削除時に、指定されたMFA(スマートフォンまたは専用機器によるワンタイムパスワード生成装置)のパスワード入力が必要となる。

このMFAを物理的に安全に管理(金庫に保管など)することで、S3に対して強力な権限を持っているアカウント(管理者など)による、監査ログの改ざん/削除を防ぐことができる。

※記事は週に1回、追加で公開して参ります。

今すぐ全文をご覧になりたい方は、こちらから。(簡易登録が必要です。)